Identity and Access Management hay quản lý danh tính truy cập IAM là một nguyên tắc kỷ luật và bảo mật kinh doanh, tích hợp đa công nghệ và quy trình giúp quản lý danh tính những người truy cập vào hệ thống tài sản của công ty và ngăn chặn việc truy cập trái phép và gian lận. Cùng Vega Fintech tìm hiểu ngay!

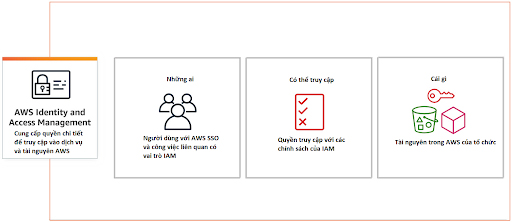

Identity and Access Management viết tắt IAM, dịch nghĩa: Quản lý danh tính và truy cập, là một tính năng bao gồm các sản phẩm, quy trình và chính sách, cho phép bạn quản lý truy cập vào các dịch vụ tài nguyên trong toàn bộ phạm vi AWS một cách bảo mật.

IAM được cung cấp miễn phí, sử dụng IAM bạn có quyền tạo, quản lý toàn bộ người dùng trong AWS và quyền cho phép hoặc từ chối truy cập vào tài nguyên AWS.

Tìm hiểu khái niệm Identity and Access Management - IAM

Người dùng ở đây có thể là nhân viên, đối tác, nhà cung cấp, khách hàng… Các hành động có thể thực hiện: xem, tạo, thay đổi các tệp: sửa, xóa... Mỗi người dùng sẽ được phân cấp quyền khác nhau dựa trên vai trò của họ.

IAM được cung cấp miễn phí trong AWS. Những tính năng mà IAM đang cung cấp có: quyền truy cập chia sẻ tài khoản, quyền truy cập an toàn vào hệ thống tài nguyên và ứng dụng dịch vụ AWS, quyền chi tiết, xác thực đa yếu tố, liên kết danh tính, thông tin nhận dạng để đảm bảo, tuân thủ PCI DSS, tích hợp với nhiều dịch vụ AWS khác, tính nhất quán. Hệ thống IAM được thiết kế để thực hiện 3 nhiệm vụ chính, gồm: xác định, xác thực và uỷ quyền.

Khi người dùng nhập thông tin đăng nhập vào, danh tính của họ sẽ được kiểm tra xác thực xem thông tin đăng nhập có trùng khớp với thông tin đã lưu trên cơ sở dữ liệu hay không. Chẳng hạn như người dùng có nhiệm vụ tải nội dung lên hệ thống, vậy thì người này chỉ được phép tải nội dung của mình lên, chứ không được sửa chữa thay đổi nội dung tệp của người khác.

Người vận hành sản xuất có thể xem quy trình làm việc trực tuyến nhưng không được phép sửa đổi quy trình. Giám sát viên là người vừa có quyền xem và quyền sửa đổi.

Nhờ có IAM, chỉ những người dùng cụ thể trong tổ chức mới được phép truy cập và xử lý những thông tin quan trọng. Nếu không có IAM, bất cứ ai cũng có thể có quyền sửa đổi, hậu quả là vô cùng khó lường. Như vậy, IAM giúp các doanh nghiệp đáp ứng các quy định nghiêm ngặt và quy tắc phức tạp trong việc quản lý dữ liệu.

Ví dụ thực tế về công nghệ IAM

Các công nghệ IAM có thể sử dụng để khởi tạo, nắm bắt, ghi lại và quản lý danh tính người dùng cũng như các quyền truy cập liên quan của họ một cách tự động.

Do vậy, giúp tăng cường bảo mật cho hệ thống thông tin của doanh nghiệp. Các doanh nghiệp có thể loại bỏ các trường hợp vi phạm dữ liệu như đánh cắp thông tin nhận dạng, truy cập bất hợp pháp vào các thông tin mật… thông qua việc kiểm soát truy cập người dùng. Hệ thống

IAM có ngăn chặn sự lây lan của thông tin đăng nhập bị xâm nhập, cung cấp cơ sở hạ tầng cao để chống lại ransomware (mã độc tống tiền), tin tặc, lừa đảo và nhiều kẻ tấn công mạng khác;

Các đặc quyền truy cập được phân hóa từng cấp độ và chính sách người dùng của doanh nghiệp. Tất cả các cá nhân cũng như dịch vụ đều phải xác thực, uỷ quyền và kiểm tra đúng cách.

Việc tự động hoá các hệ thống IAM cho phép doanh nghiệp hoạt động hiệu quả hơn, giảm bớt công sức, thời gian và tiền bạc cần thiết để quản lý quyền truy cập vào mạng thay vì làm theo cách thủ công.

Nhờ IAM, các doanh nghiệp đáp ứng tốt các yêu cầu từ phía Chính phủ bằng cách cho phép họ có thể truy cập những thông tin cần thiết mà không lo bị sử dụng sai mục đích. Mọi dữ liệu liên quan đến việc kiểm toán đều có thể được cung cấp đúng theo yêu cầu của cơ quan kiểm tra chuyên ngành.

Vai trò quan trọng của hệ thống IAM trong thực tế

Ngoài ra, các doanh nghiệp có thể đạt được các lợi thế cạnh tranh hơn trong kinh doanh khi triển khai các công cụ IAM hiện đại và tân tiến nhất. Chẳng hạn như nâng cấp công nghệ IAM, cho phép người dùng bên ngoài tổ chức có quyền truy cập vào mạng của mình trên các ứng dụng di động, ứng dụng tại chỗ và SaaS (phần mềm dưới dạng dịch vụ) và không cần vượt qua tường bảo mật của công ty. Điều này sẽ cho phép sự hợp tác diễn ra suôn sẻ hơn, nâng cao năng suất và hiệu quả cũng như giảm bớt được chi phí vận hành.

Xem thêm: Bảo mật cơ sở dữ liệu là gì? Các giải pháp bảo mật cơ sở dữ liệu được sử dụng nhiều nhất

IAM cung cấp những tính năng sau:

Quyền truy cập được chia sẻ tài khoản (Share Access to AWS Account): Bạn có thể cấp quyền quản lý và sử dụng tài khoản AWS của mình cho người khác, không cần phải khoá truy cập hoặc tiết lộ mật khẩu.

Quyền truy cập an toàn vào hệ thống tài nguyên và ứng dụng dịch vụ AWS (Secure Access to AWS): Các tính năng IAM cho phép cung cấp thông tin đăng nhập một cách an toàn cho các ứng dụng chạy trên Amazon EC2 và các tài nguyên AWS, chẳng hạn như nhóm S3 hay bảng DynamoDB.

Quyền chi tiết (Granular Permissions): Mỗi người dùng khác nhau sẽ được phân quyền khác nhau với các tài nguyên khác nhau. Chẳng hạn, bạn hoàn toàn có thể phân rõ ràng các quyền truy cập đầy đủ vào Amazon EC2, Amazon S3 và các dịch vụ AWS khác, quyền đọc trong một số Group S3, hoặc quyền quản lý một số phiên bản EC2, quyền truy cập vào thông tin thanh toán… tùy theo việc bạn muốn phân quyền thế nào và cho ai.

Xác thực đa yếu tố (Multi-Factor Authentication): Bạn có thể thêm xác thực hai yếu tố để tăng cường bảo mật, như vậy người truy cập sẽ phải cung cấp mật khẩu hoặc khoá truy cập, ngoài ra còn cung cấp cả mã thiết bị đã được định cấu hình.

Liên kết danh tính (Identity Federation): Cho phép người dùng có thể sử dụng một mạng internet ở nơi khác khi đã truy cập ở một địa chỉ khác, chỉ cần xác thực đúng danh tính người dùng.

Thông tin nhận dạng để đảm bảo (Identity Information): Nếu sử dụng AWS CloudTrail, tất cả các thông tin về những người đã yêu cầu tài nguyên trong tài khoản của bạn sẽ được ghi thành một bản nhật ký, bạn có thể dễ dàng xem được. Những thông tin thống kê dựa theo danh tính IAM.

Các tính năng cơ bản của IAM bạn nên biết

Tuân thủ PCI DSS (PCI DSS Compliance): IAM hỗ trợ việc xử lý, lưu trữ và truyền dữ liệu thẻ tín dụng cho nhà cung cấp dịch vụ/người bán dưới sự xác nhận tuân thủ tiêu chuẩn Bảo mật Dữ liệu của Thẻ thanh toán PCI DSS.

Tích hợp với nhiều dịch vụ AWS khác (Integrated) chẳng hạn như ABAC, thông tin đăng nhập tạm thời, service-linked roles…

Tính nhất quán (Consistent): IAM đạt được tính khả dụng cao bằng cách sao chép dữ liệu trên nhiều máy chủ từ các trung tâm dữ liệu của Amazon trên toàn cầu. Khi các dữ liệu được thay đổi thành công thì chúng sẽ được lưu trữ an toàn và cam kết không thay đổi. Tuy nhiên, việc này khá mất thời gian.

Miễn phí (Free to use): IAM là tính năng tài khoản AWS cung cấp miễn phí cho bạn, ngoài IAM và STS (Security Token Service) thì bạn sẽ phải chi trả cho các dịch vụ khác của AWS.

Các thức hoạt động tối ưu của IAM

IAM cung cấp cơ sở hạ tầng cần thiết để có thể kiểm soát quyền định danh và truy cập vào tài khoản AWS của bạn.

Hệ thống IAM được thiết kế để thực hiện 3 nhiệm vụ chính, gồm: xác định, xác thực và uỷ quyền. Chỉ những người được phân quyền thì mới có thể truy cập vào máy tính, phần cứng, ứng dụng phần mềm và bất cứ các nguồn tài nguyên công nghệ thông tin nào, bao gồm cả việc thực hiện các tác vụ cụ thể như xem, sửa, xóa…

Thành phần IAM cốt lõi tạo nên hệ thống IAM gồm: Cơ sở dữ liệu có chứa danh tính người dùng và các đặc quyền truy cập; các công cụ IAM để thực hiện các đặc quyền truy cập; hệ thống kiểm tra lịch sử đăng nhập và truy cập của người dùng.

Với IAM, doanh nghiệp có thể triển khai một loạt phương pháp xác thực kỹ thuật số để có thể chứng minh được danh tính người dùng (định danh) và cho phép truy cập vào tài nguyên của công ty, bao gồm:

Mật khẩu duy nhất (Unique password): Đây có thể chuỗi số chữ ký tự đặc biệt, dài và phức tạp, việc ghi nhớ rất khó khăn, chỉ người dùng được cấp mới đăng nhập được.

Khóa chia sẻ trước (Pre-shared Key: PSK) đây là một dạng bảo mật kỹ thuật số trong đó mật khẩu được chia sẻ giữa những người dùng có cùng quyền truy cập vào một tài nguyên. Tuy nhiên, PSK thay đổi rất thường xuyên, dẫn tới việc người dùng cũng thường xuyên phải cập nhật.

Xác thực hành vi người dùng (Behavioral authentication): Sử dụng công nghệ xác thực hành vi người dùng cho phép tổ chức có được thông tin chi tiết về đặc điểm sử dụng chuột và cung cách, độ mạnh nhẹ, nhanh chậm khi gõ bàn phím của người dùng. Bằng cách áp dụng AI trong xử lý, tổ chức có thể nhận ra có đúng là người dùng đó hay người khác đang đăng nhập.

Nhận diện bằng sinh trắc học (Biometrics): Hệ thống sẽ thu thập một loạt đặc điểm sinh trắc học, bao gồm dấu vân tay, mống mắt, khuôn mặt, lòng bàn tay, dáng đi, giọng nói… dạng nhận diện này cho hiệu quả cao hơn mật khẩu. Một mối nguy hiểm khi phụ thuộc nhiều vào công nghệ sinh trắc học đó là, nếu dữ liệu sinh trắc học của người dùng bị đánh cắp hay tấn công thì việc khôi phục sẽ rất khó khăn, bên cạnh đó, chi phí triển khai công nghệ này cũng khá tốn kém bao gồm cả chi phí phần cứng, phần mềm và đào tạo nhân lực.

Các thức hoạt động của hệ thống IAM

Người dùng phải được xác thực danh tính khi đã đăng nhập vào AWS, họ nhập thông tin đăng nhập rồi gửi yêu cầu đến AWS. Một số dịch vụ như Amazon S3, AWS STS cho phép một số yêu cầu từ người dùng ẩn danh.

Theo mặc định, tất cả các yêu cầu truy cập sẽ bị từ chối, kể cả bạn là chủ tài khoản thì vẫn phải được cấp quyền mới có thể truy cập được. Để xác thực từ bảng điều khiển với tư cách là root user (người dùng gốc), bạn phải đăng nhập bằng địa chỉ email và mật khẩu. Nếu là federated user (người dùng được liên kết), nhà cung cấp danh tính xác thực và cấp quyền truy cập cho bạn vào tài nguyên AWS bằng cách đảm nhiệm các vai trò IAM (IAM roles). Với người dùng IAM (IAM user) cần cung cấp ID tài khoản hoặc bí danh, sau đó là tên người dùng và mật khẩu.

Để xác thực khối lượng công việc (workload) từ API hoặc AWS CLI, bạn có thể sử dụng thông tin đăng nhập tạm thời thông qua việc được chỉ định một vai trò hoặc sử dụng thông tin đăng nhập dài hạn bằng cách cung cấp khóa truy cập và khoá bí mật, có thể bạn sẽ được yêu cầu cung cấp thêm thông tin bảo mật.

Như vậy, IAM bao gồm hệ thống đăng nhập 1 lần, xác thực 2 yếu tố, xác thực đa yếu tố và quản lý quyền truy cập đặc quyền. Các công nghệ này cung cấp khả năng lưu trữ an toàn dữ liệu danh tính và hồ sơ cũng như các chức năng quản trị dữ liệu để chắc chắn rằng những chỉ những dữ liệu cần thiết và có liên quan mới được quyền chia sẻ.

Cách thức triển khái hệ thống IAM toàn diện

Bước 1, đánh giá bối cảnh công nghệ ứng dụng hiện tại mà tổ chức đang có. Nên kiểm kê chi tiết các thiết bị, cơ sở hạ tầng, mạng, chính sách và các quy định liên quan khác.

Bước 2, chọn giải pháp IAM phù hợp với bối cảnh công nghệ, xem xét các yếu tố như các quy tắc, bảo mật, cloud/on-premise, cơ chế xác thực… để có thể áp dụng được giải pháp IAM phù hợp nhất. Một số giải pháp IAM mà các tổ chức thường áp dụng đó là Auth0, Okata, SailPoint…

Bước 3, xác định chiến lược chi tiết từ đầu đến cuối cho giải pháp IAM:

Kỹ thuật viên cần lập ra kế hoạch chi tiết về danh sách các chiến lược khi tích hợp IAM vào hệ sinh thái tài nguyên của tổ chức như sau:

Đầu tiên, xác định mục tiêu kinh doanh là gì, tìm ra nơi cần đưa IAM vào;

Tiếp theo, xác định chính sách chứng nhận về nhà cung cấp trên nền tảng đám mây (CVOC).

Thứ ba, xác định kế hoạch triển khai gồm: Các điều kiện và yêu cầu tiên quyết cho IAM, các phụ thuộc cần thiết đến triển khai IAM, đặt các mức quan trọng, các chỉ số và chính sách bảo mật, tìm ra lịch trình cần thiết để thiết lập và đào tạo nhân viên.

Sau khi hoàn thành thì vẫn phải lập kế hoạch cho các bước triển khai sau IAM.

Bước 4, thực hiện như kế hoạch đã đặt ra: Hầu hết các giải pháp IAM đi kèm với AI và Machine Learning, để có thể phát hiện ra các mối đe dọa bên ngoài và bên trong một cách thông minh nhất, bảo vệ tài nguyên của tổ chức khỏi các mối đe dọa tiềm ẩn.

Bước 5, liên tục tinh chỉnh giải pháp IAM sao cho tối ưu nhất có thể: Mục đích của việc triển khai IAM là hướng đến việc bảo đảm nguồn lực cho tổ chức và quản lý định danh người dùng truy cập một cách hiệu quả. Một khi đã sử dụng giải pháp này thì không nên tạm dừng hay chấm dứt giữa chừng. Các tổ chức nên thường xuyên diễn tập các tình huống xấu, kiểm tra định kỳ toàn bộ giải pháp IAM để đảm bảo IAM luôn tuân thủ tất cả các nguyên tắc và tiêu chuẩn ngành mới nhất.

Như vậy, quản lý danh tính và truy cập IAM là một khuôn khổ trong quy trình kinh doanh của doanh nghiệp, tạo điều kiện thuận lợi trong việc quản lý danh tính điện tử và kỹ thuật số. Với khung IAM có sẵn, các kỹ thuật viên công nghệ có thể kiểm soát quyền truy cập của người dùng vào hệ thống thông tin quan trọng của tổ chức.

Bài biết liên quan: Bảo mật thông tin là gì? 5 vấn đề vấn đề bảo mật thông tin